Новое транспортное приложение

Увидел, что стали появляться наклейки с QR-кодами в транспорте для оплаты проезда. Видимо, приложение вышло из стадии тестирования и вошло в стадию эксплуатации. Что ж, посмотрим, что там наваяли... Никаких особых ожиданий от приложения не было. Несколько напрягало то, что сменился разработчик — это обычно влечет за собой полную переработку программы. Зачастую не в лучшую сторону.

Читая условия и правила использования, стал напрягаться еще больше. Программа выполнена в формате PWA (progressive web app), т. е. без интернета проезд уже не оплатить. Ладно, это понятно, норм. После удаления браузера из системы или очистки его данных (бывает нужно на некоторых сайтах), данные приложения тоже будут удалены. Уже неприятно. Вход осуществляется на выбор из трех вариантов: Яндекс, Google и VK. Уже неплохо, в старом приложении вариантов не было — только Google. Карта привязывается просто, но не совсем понятно где хранятся данные о ней, это неприятно. Написано, что хранение производится на серверах Сбера, но звучит как-то неубедительно что ли. А вот дальше началось полное безобразие.

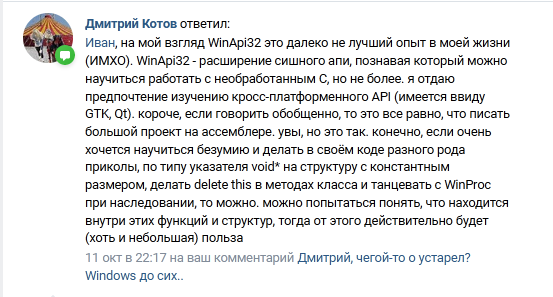

Внешний вид очень аскетичен, на мой взгляд. Очень.

Ну ок, возможно, просто непривычно. А дальше нормально будет. Идем дальше:

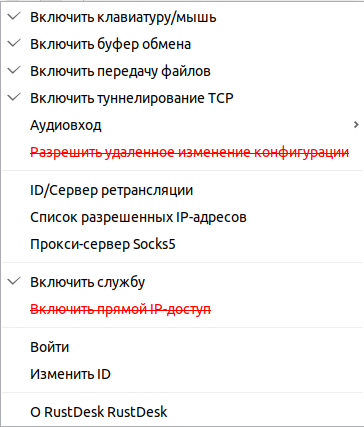

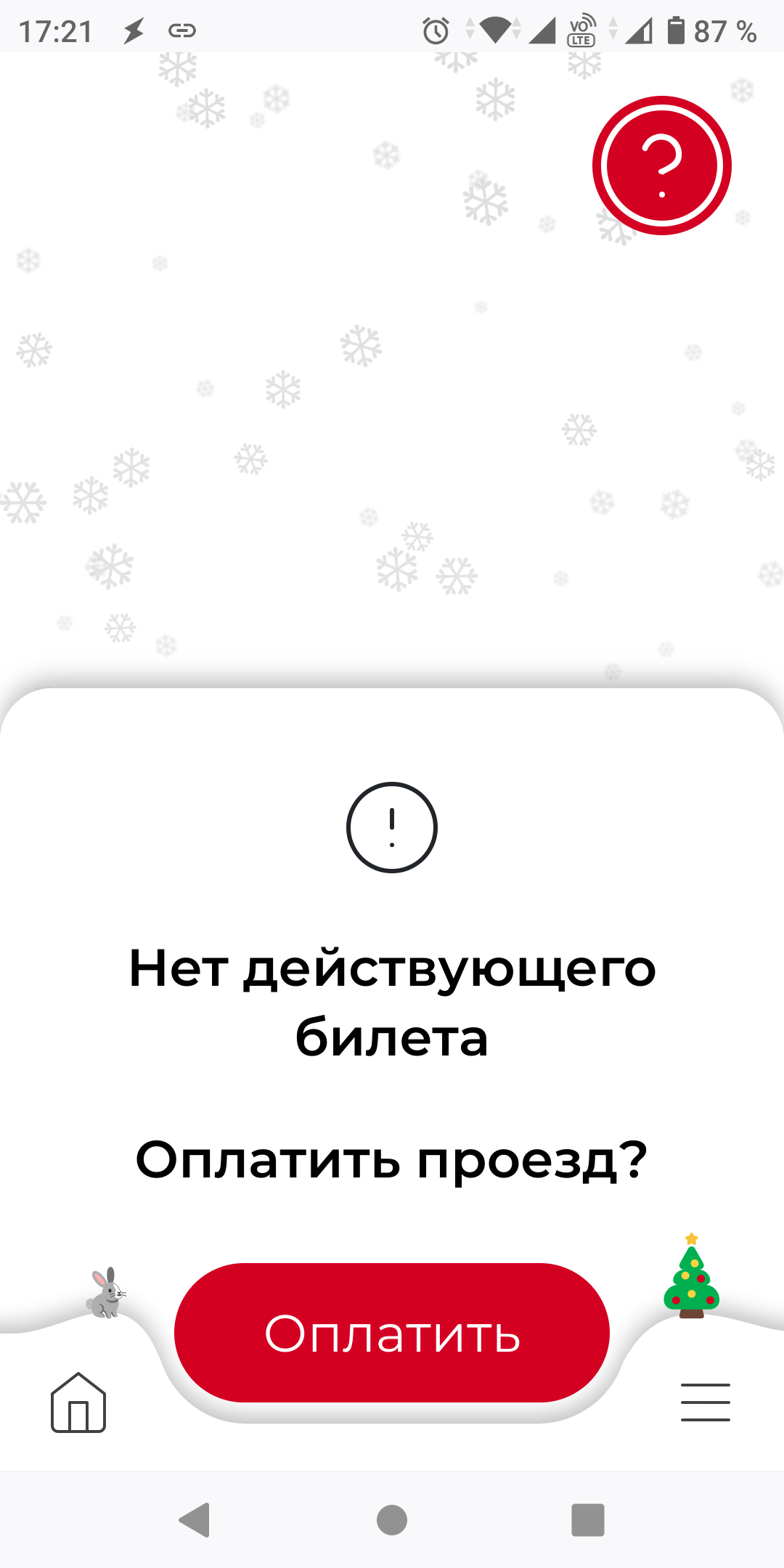

Меню достаточно большое. А если бы у меня экран был поменьше, что тогда? И я почти получил ответ на этот вопрос, но чуть позже.

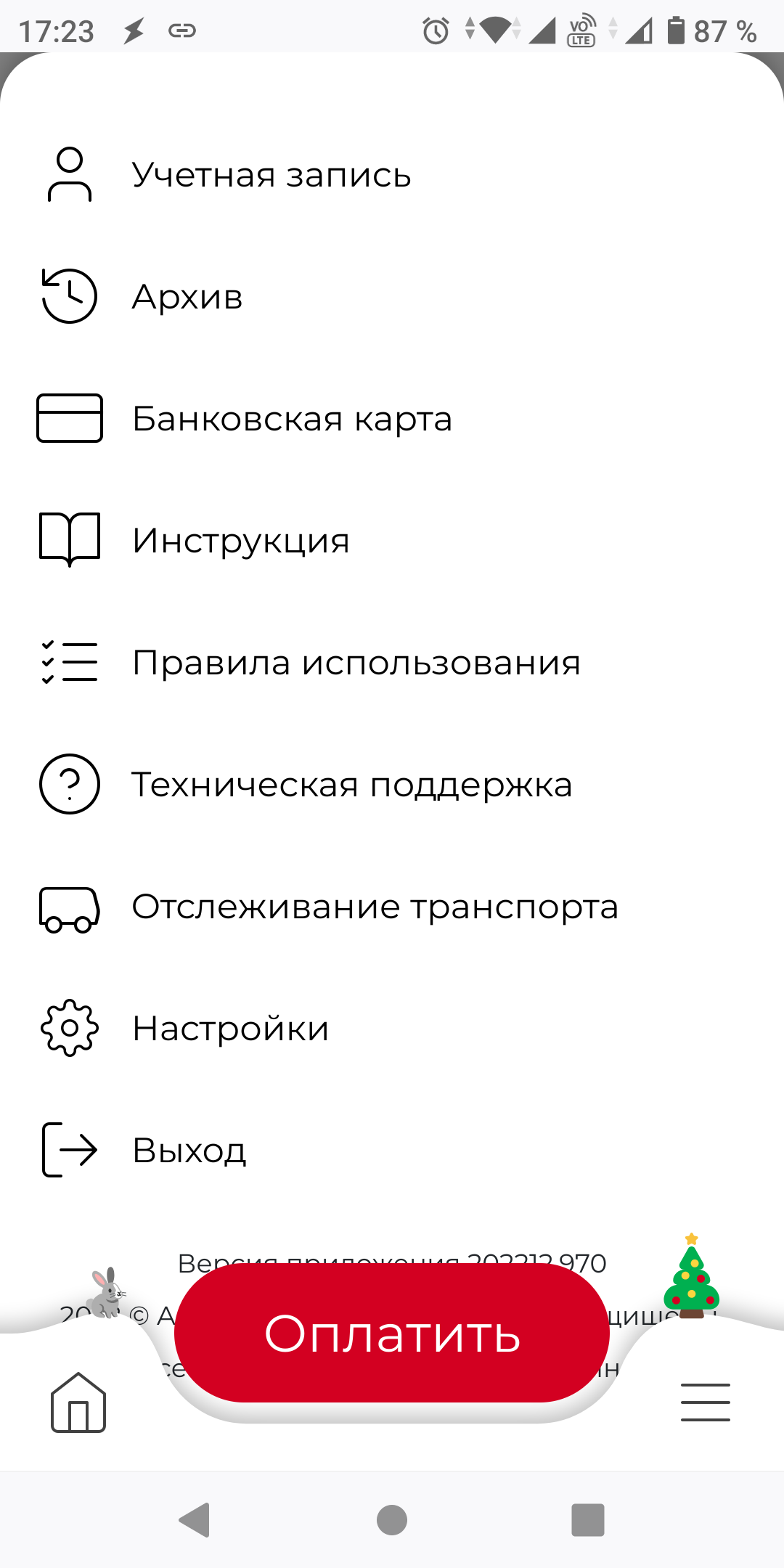

Настроек немного. Да, в принципе, что настраивать-то? Камерой я обычно не пользуюсь, предпочитаю ручной ввод, поэтому отключаю. Остальные пункты не совсем понятны, оставляю как есть. Попробуем оплатить проезд, нажав соответствующую кнопку:

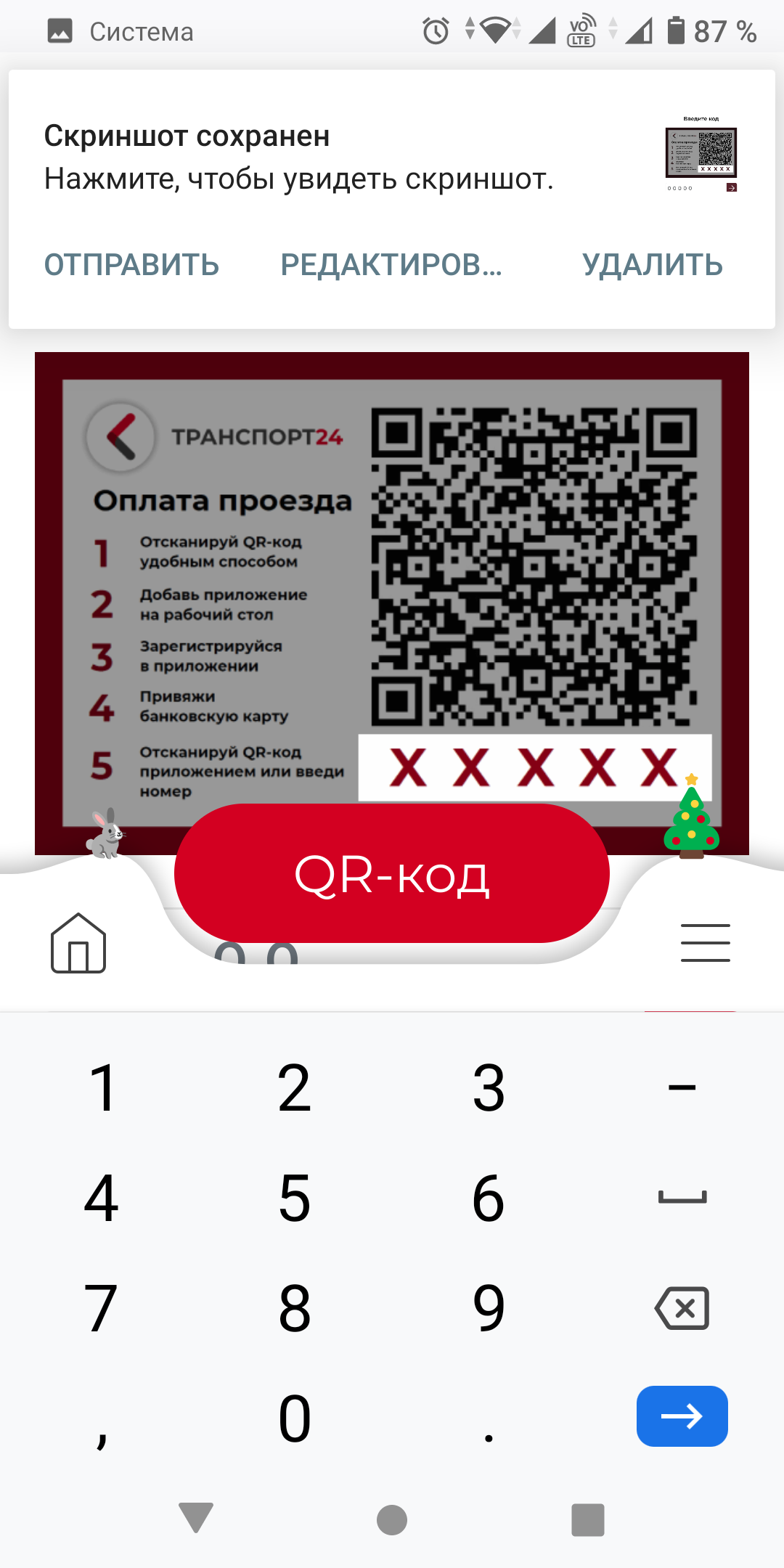

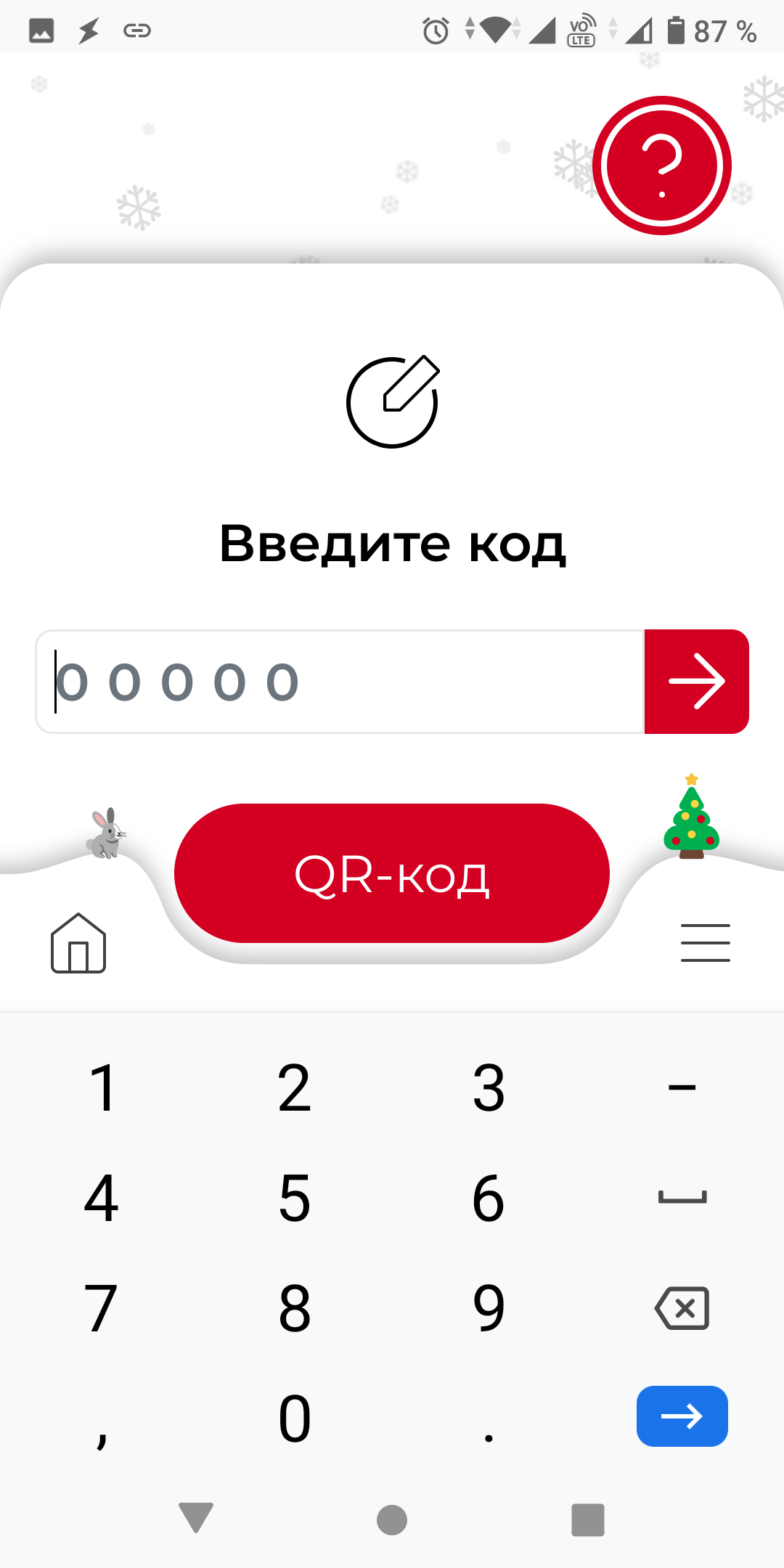

Оп-па. Клавиатура полностью закрывает поле ввода кода. Я даже не знаю что я ввожу. Явная недоработка! Кажется, я догадываюсь, как отображалось бы меню при меньших размерах экрана смартфона. Ладно, в настройках что-то было про подсказки, попробую отключить:

Так намного лучше. А что делает настройка «Инструкция»? Просто убирает одноименный пункт главного меню. Хм, забавно. Сильно подозреваю, что «Отслеживание транспорта» делает то же самое. Этот пункт меню, кстати, просто перебрасывает на сайт, где можно посмотреть где какой автобус/трамвай/троллейбус сейчас находится. Им я пользуюсь уже давно, для меня там ничего нового нет.

По итогу. Предыдущее приложение мне нравилось намного больше по сравнению с этим:

- Мне не нравится формат приложения.

- Мне не нравится сайт, на котором нужно привязывать свою карту для оплаты.

- Мне не нравится внешний вид и то, что он явно «заточен» под большие экраны.

Проезд оплачивать пока не пробовал и я не вижу никого, кто бы пользовался этим приложением. Наводит на некоторые размышления. Наверное, я пока что подожду немного с его использованием и отвяжу на всякий случай банковскую карту.

На других маршрутах, кстати, тоже появились QR-коды, но от старых разработчиков. Судя по данным на них, проезд можно оплатить через СБПей или бота в Telegram. С учетом того, что кондукторы отказывались принимать оплату через бота, с этими наклейками тоже лучше подождать. А представляя себе работу чиновников, «нормальной» оплаты проезда, кроме наличных или банковской карты (еще транспортная есть, забыл), в ближайшее время ждать не стоит. Впрочем, думаю, что скоро СМИ отрапортуют, что всё готово, всё прекрасно работает и умолчат о том, что этим приложением никто (или почти никто) не пользуется. Опрос что ли провести? :-)